Здравейте, колеги,

Ако сте като мен, започнахте с Docker с един прост Dockerfile: FROM, COPY, RUN, CMD и готово. Работи, нали? Но с времето разбрах, че разликата между работещ Docker образ и оптимален, сигурен и професионален образ е огромна.

Добрият Dockerfile е изкуство. Той спестява пари (намалява разходите за съхранение и мрежа), повишава сигурността (намалява атакуваемата повърхност) и ускорява development цикъла (чрез интелектуално кеширане).

Ето седем похвата, които трансформираха моя начин на работа с Docker и ще направят същото за вас.

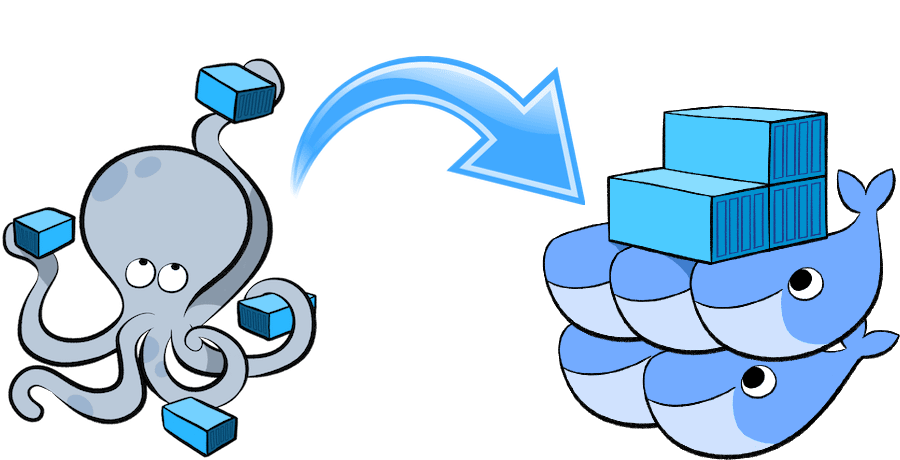

1. Майсторите на многоетапните билдове (Multi-Stage Builds)

Това е, без съмнение, най-важният похват. Представете си, че строите приложение на Go или Java. Нужни ви компилатори, библиотеки и мнооого build-time зависимости, които са напълно ненужни в крайния образ. Multi-stage builds решават точно този проблем.

Проблемът: Един етап, където строите и стартирате, води до надути образи, пълни с инструменти, които никога няма да използвате в runtime.

Решението: Разделете процеса на отделни етапи. Етапът за „build“ използва всички тежки инструменти за компилация. След това етапът за „runtime“ копира само компилирания бинарник или артифакт в чист, минимален образ.

Пример:

# Етап 1: Build етапът

FROM golang:1.21-alpine AS builder

WORKDIR /app

COPY . .

RUN go mod download

RUN go build -o my-app .

# Етап 2: Runtime етапът

FROM alpine:latest

RUN apk --no-cache add ca-certificates

WORKDIR /root/

COPY --from=builder /app/my-app .

CMD ["./my-app"]Защо е страхотно: Крайният ви образ е базиран на alpine:latest, а не на golang:1.21-alpine. Вместо образ от ~350MB, може да получите такъв от ~15MB. По-малко е по-добре: по-бързо се изтегля, по-бързо се стартира и по-сигурно е.

2. Подреждането на инструкциите за кеширане

Docker има невероятна система за кеширане. Тя използва слоеве за всяка инструкция във вашия Dockerfile. Ако няма промяна в даден слой, Docker повторно използва кеша от предишни билдове. Но ако един слой се промени, всички следващи слоеве губят кеша.

Проблемът: Често сменяните файлове (като source code-а) се копират в началото. Това инвалидира кеша за всички следващи RUN инструкции (като инсталиране на пакети), които са бавни и не се променят често.

Решението: Копирайте файловете, които се променят най-често, възможно най-накрая. Първо инсталирайте зависимостите и инструментите.

Пример:

FROM node:18-alpine

WORKDIR /app

# 1. Копирайте файловете с зависимости ПЪРВИ

COPY package.json package-lock.json ./

# 2. Инсталирайте зависимостите (този слой ще се кешира, ако package.json не се промени)

RUN npm ci --only=production

# 3. Чак сега копирайте целия source code

COPY . .

CMD ["node", "index.js"]Защо е страхотно: Следващият път, когато направите промяна в кода си (но не и в package.json), Docker ще използва кеширания слой за npm install. Това означава милисекунди вместо минути.

3. Използвайте .dockerignore файл

Този файл е толкова важен, колкото и .gitignore, но често се пренебрегва.

Проблемът: Командата COPY . . копира всичко от контекста на билда в образа. Това включва node_modules, временни файлове, .git папка, логи и евентуално чувствителни данни като .env файлове. Това надува образа и създава рискове за сигурността.

Решението: Създайте .dockerignore файл в същата папка като Dockerfile. В него избройте всички файлове и папки, които не са нужни за работа на приложението.

Пример за .dockerignore:

**/node_modules

**/npm-debug.log

.git

.gitignore

README.md

Dockerfile

.dockerignore

.env

**/.DS_StoreЗащо е страхотно: По-малък образ, по-бърз билд и по-малко експониране на ненужни файлове. Сигурността и ефективността в едно.

4. Изберете правилния базов образ

Изборът на FROM е едно от най-важните решения, които вземате.

Проблемът: Използването на общи, големи образи като ubuntu:latest или node:latest води до огромни, пълни с пакети образи, които може да съдържат уязвимости.

Решението: Винаги предпочитайте официалните, „лекотегли“ (slim) или Alpine-based образи. Те са проектирани да бъдат минималистични и безопасни.

python:3.11-alpineвместоpython:3.11node:18-slimвместоnode:18eclipse-temurin:17-jre-alpineвместоeclipse-temurin:17-jdk(за Java приложения, винаги използвайте JRE в runtime, не JDK).

Защо е страхотно: Рязко намалявате размера на образа (понякога с ~90%) и намалявате атакуваемата повърхност до абсолютния минимум.

5. Оптимизирайте слоевете с „chain-ване“

Всяка инструкция в Dockerfile създава нов слой. Твърде много слоеве водят до неефективност. Целта е да се минимизира броят слоеве, особено тези, които добавят големи файлове и след това ги изтриват.

Проблемът: Изтриването на файлове в отделен RUN инструкция не премахва файла от образа. Той просто се скрива в предишен слой, но все още присъства в образа, увеличавайки размера му.

Решението: Свържете командите в една инструкция RUN, като използвате && и обратни наклонени черти (\) за четливост. Изтрийте временни файлове в същата инструкция.

Пример:

# Лошо

RUN apt-get update

RUN apt-get install -y curl

RUN rm -rf /var/lib/apt/lists/*

# Добре

RUN apt-get update && \

apt-get install -y --no-install-recommends curl && \

rm -rf /var/lib/apt/lists/*Защо е страхотно: Намалявате броя на слоевете и размера на образа, като ефективно премахвате временни файлове, така че да не остават следи в крайния образ.

6. Без root потребител, моля (Non-root User)

По подразбиране контейнерите се изпълняват като root потребител. Това е лоша практика за сигурност. Ако злонамерен код се изпълни в контейнера или се използва уязвимост, той ще има root права.

Проблемът: Излишни привилегии в контейнера.

Решението: Създайте и превключете към non-root потребител във вашия Dockerfile.

Пример:

FROM node:18-alpine

# Създаваме потребител и група 'app'

RUN addgroup -g 1001 -S app && \

adduser -u 1001 -S app -G app

# Сменяме собствеността на рабоната директория

WORKDIR /app

COPY --chown=app:app . .

# Преминаваме към потребителя 'app'

USER app

CMD ["node", "index.js"]Защо е страхотно: Значително повишавате сигурността на вашите контейнери, прилагайки принципа на най-малкото привилегирване. Заслужава си допълнителните два реда.

7. Използвайте HEALTHCHECK

Как приложението в контейнера ви казва, че е все още живо и здраво? HEALTHCHECK е начинът на Docker да провери здравословното състояние на вашия контейнер.

Проблемът: Контейнерът може да е стартирал, но приложението вътре да е замръзнало или да е в безкраен цикъл. Оркестраторите като Kubernetes могат да използват тази информация.

Решението: Добавете инструкция HEALTHCHECK във вашия Dockerfile. Тя указва команда, която Docker изпълнява периодично, за да провери дали контейнерът все още работи правилно.

Пример:

FROM nginx:alpine

# Периодично проверява дали nginx сервирът отговаря на заявки

HEALTHCHECK --interval=30s --timeout=3s --start-period=5s --retries=3 \

CMD curl -f http://localhost/ || exit 1Защо е страхотно: Вашите контейнери могат да се самодиагностицират. Това е критично за production среди, където системата може автоматично да презарежда или спира нездрави контейнери, без намеса от човек.

Заключение

Добрият Dockerfile не е просто скрипт, който пакетира вашето приложение. Това е документация за това как то работи и договор за това как трябва да се държи в production.

Като приложите тези седем похвата:

- Multi-stage builds

- Подредба за кеширане

- .dockerignore

- Правилен базов образ

- Оптимизация на слоевете

- Non-root потребител

- HEALTHCHECK

вие не просто пишете конфигурация. Вие създавате ефективни, сигурни и професионални контейнери, които вашият бъдещ аз и вашият екип ще благодарите.

А кое е вашият любим Docker трик, който не споменах? Споделете го в коментарите!